Office-Zutrittskontrollsystem

一、Systemeinführung

ReconReCon hat sein Enterprise-Anwesenheits- und Zutrittskontrollsystem auf Grundlage einer umfassenden Forschungs- und Entwicklungsphilosophie sowie Sicherheit und Benutzerfreundlichkeit entwickelt. Das Anwesenheitssystem ist eine Lösung für die Bedürfnisse von Großunternehmen.

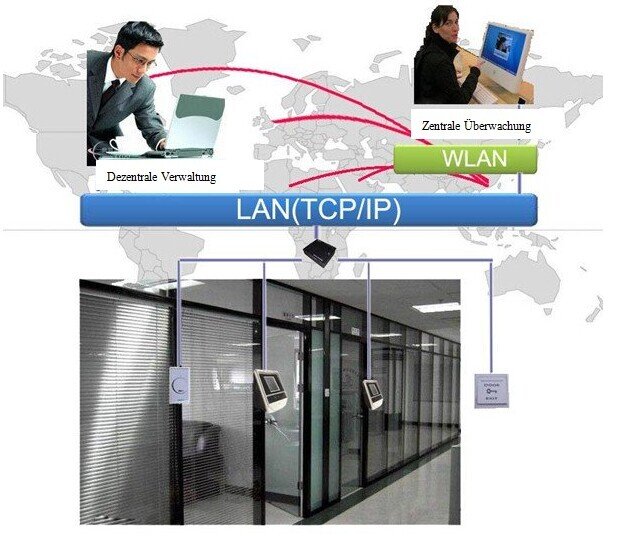

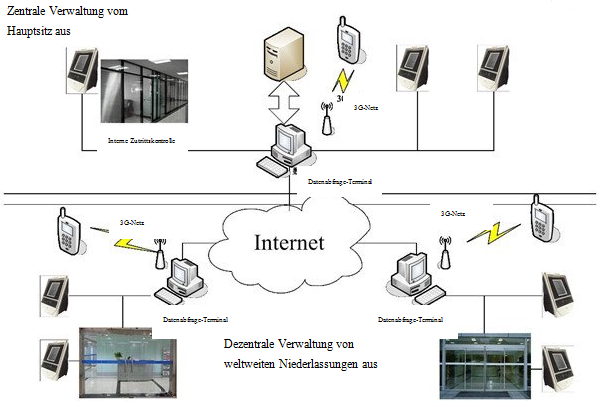

Das Enterprise-Anwesenheits- und Zutrittskontrollsystem von ReCon basiert auf Gesichtserkennungstechnologie, funktioniert über Internet und 3G-Kommunikationsnetze und nutzt sowohl zentrale Überwachung als auch ein dezentrales Verwaltungsmodell. Dieses leistungsfähige Verwaltungsmodell sorgt für die reibungslose Umsetzung von Unternehmensrichtlinien und Bewertungen der Leistungen der Mitarbeitenden und verbessert gleichzeitig die Leistungsfähigkeit des Managements sowie die grundlegende Wettbewerbsfähigkeit des Unternehmens. Dank der breitgefächerten Anwendbarkeit des Systems ist die Anwesenheits- und Zutrittskontrolle sowohl bei LAN- als auch bei WAN-Netzwerken möglich. Das System ermöglicht hierarchische Verwaltungseinstellungen, sodass aufgezeichnete Daten wirksam geschützt und überwacht werden. Es lässt sich zudem einfach bedienen, sodass Funktionen wie Datenabfragen, Anwesenheitsverwaltung, Personaleinsatzplanung, statistische Berechnungen, Berichtexporte und Journalabfragen alle leicht per Fernzugriff ausgeführt werden können.

二、 Systemfunktionen

三、Systemübersicht

Funktionsschaubild des Systems

Der globale Charakter des Internet bildet die Grundlage von ReCons Enterprise- Anwesenheits- und Zutrittskontrollsystem. Aufgrund der B/S-Netzwerkarchitektur zeichnet sich das System durch Vollständigkeit, Sicherheit und Benutzerfreundlichkeit aus. Leistungsstarke Funktionen bürgen für ein Zutrittskontrollsystem, das wirklich intelligent und sicher ist.

Der globale Charakter des Internet bildet die Grundlage von ReCons Enterprise- Anwesenheits- und Zutrittskontrollsystem. Aufgrund der B/S-Netzwerkarchitektur zeichnet sich das System durch Vollständigkeit, Sicherheit und Benutzerfreundlichkeit aus. Leistungsstarke Funktionen bürgen für ein Zutrittskontrollsystem, das wirklich intelligent und sicher ist.

Sobald die Identität und andere Informationen eines Benutzers an einem Gesichtserkennungs-Terminal erkannt worden sind, werden die Einstellungen zur Zutrittskontrolle und Anwesenheitserfassung ausgelöst. Die Identifikationsdaten des Arbeitnehmers (einschließlich dem Identifikationsergebnis und Arbeitsfolgeplan) werden über das Internet zur Speicherung auf dem Server des Hauptsitzes übertragen. Diese Informationen lassen sich in jeder Niederlassung über ein Datenterminal abfragen, oder man kann mit einem mobilen Gerät darauf zugreifen. Manager können vom Hauptsitz aus Datenterminals dazu nutzen, um die Identifikationsdaten aller Arbeitnehmenden in der Firma abzufragen. Das System ist benutzerfreundlich: Nach erfolgter Registrierung können Benutzer auch von anderen Gesichtserkennungs-Terminals identifiziert werden, sodass bei Aufenthalten in anderen regionalen Niederlassungen keine erneute Registrierung erforderlich ist. Die Arbeitnehmenden können das System außerdem für die Beantragung von Urlaub und Überstunden nutzen. Sicherheit und Vertraulichkeit sind weitere wesentliche Merkmale des Enterprise-Anwesenheits- und Zutrittskontrollsystems. Es wird ein hierarchisches Berechtigungsschema verwendet, bei dem für verschiedene Regionen unterschiedliche Berechtigungen festgelegt werden. Auf diese Weise werden Systemeinträge sowie Zugriff auf Informationen gesteuert, was die komplett vertrauliche Verwaltung von Benutzerinformationen ermöglicht.

四、Anwesenheits-Verwaltungsplattform

Screenshot der Anwesenheits-Verwaltungsplattform

Die Verwaltungsplattform des Systems läuft auf einer B/S-(Browser/Server)-Architektur, einer Netzwerkarchitektur, die nach dem Aufstieg des Internets entwickelt wurde. Darin bilden Web-Browser die wichtigste Client-Software. Der Vorteil dieser Architektur ist, dass sie von überall aus ohne die Installation einer speziellen Software betrieben werden kann – alles, was benötigt wird, ist ein Computer mit Internetzugang. Die Anwesenheits-Verwaltungsplattform besteht aus drei zentralen Verwaltungsmodulen: 1. Personalverwaltung: Hierüber werden Organisationsstrukturverwaltung, Personal-Informationsmanagement, Mitarbeitertransfer-Management, Urlaubsverwaltung und Personalfluktuation abgewickelt; 2. Anwesenheitsverwaltung: Dieses Modul umfasst Arbeitskräfteverwaltung, Anwesenheitsverwaltung, maschinelle Anwesenheitsdaten, Abwesenheitsverwaltung, Überstundenverwaltung, Analyse der Anwesenheitsdaten und Verwaltung monatlicher Anwesenheitsberichte; 3. Systemverwaltung: Betriebszeiteinstellung, Systemanmeldeinformationen, Rollenverwaltung und Systembenutzerverwaltung.

五、Zutrittskontrollsystem

Das Zutrittskontrollsystem besteht aus Hardware-Geräten (Gesichtserkennungs-Terminals, Zutrittskontrollzentralen, Türglocken, Ausgangsdrucktaste, elektrisch betriebenen Türverriegelungen, Stromquellen, etc.).

Das folgende Diagramm veranschaulicht den System-Workflow:

Schaubild Zutrittskontrollsystem

Alle Zutrittskontrollstationen sind mit einem Gesichtserkennungs-Terminal für die Zutrittskontrolle ausgestattet. Der Zutritt basiert auf Gesichtserkennungstechnologie (unterstützt durch Karte oder Kennwort), um so den Nutzer zu identifizieren. Nach erfolgreicher Erkennung werden die Systemeinstellungen ausgelöst (z. B. Öffnen oder Schließen einer Tür, Nutzung eines Druckers, usw.), und alle ermittelten Informationen werden über das Internet zur Speicherung an den Hauptsitz übermittelt. Diese Informationen können dann von Managern mit den entsprechenden Berechtigungen eingesehen werden.

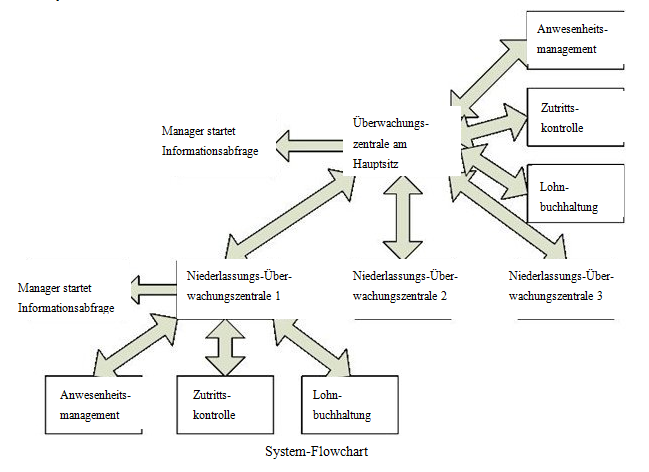

六、Systembetrieb-Flowchart

System-Flowchart

七、System-Eigenschaften:

● Netzwerk-Kommunikation, breite Abdeckung: Manager können Überwachung per Fernzugriff vornehmen und Benutzer können nach Erhalt der Berechtigung von jedem beliebigen Terminal aus auf das System zugreifen.

● Festlegen von Berechtigungen für sichere und vertrauliche Daten: Dem Zugriff von Führungskräften werden zum Schutz von Benutzerinformationen Beschränkungen auferlegt.

● Hohe Präzision, Fehlerfreiheit und Zuverlässigkeit: Es werden die aktuellsten Gesichtserkennungsalgorithmen verwendet, um die genaue Identifizierung eines jeden Gesichts zu gewährleisten.

● Hohe Stabilität und niedriger Energieverbrauch: Es wird ein Hochleistungs-Prozessor (DSP) mit geringem Energiebedarf verwendet, der vollständig off-line läuft. Das System hat bei Langzeitlauftests stabil funktioniert, wobei ein automatischer Schlafmodus unterstützt wird, um Energie zu sparen und die Umwelt zu schützen.

● Einfache, benutzerfreundliche Oberfläche: Ein TFT-LCD Touchscreen wird durch eine benutzerfreundliche grafische Benutzeroberfläche und Web-Client-Management-Software ergänzt.

● Vielseitige Identifizierungsmodi zur Erhöhung der Sicherheit: Die Modi können entsprechend der Benutzeranforderungen flexibel eingestellt werden – darunter zum Beispiel die ausschließliche Gesichtserkennung, Kennwort + Gesicht oder ID/IC-Karte + Gesichtserkennung.

● Intelligente Selbstlernfunktion: Menschliche Gesichter werden automatisch erfasst. Eine Selbstlernfunktion ist integriert. Die Gesichtsdatenbank wird dynamisch aktualisiert, um Änderungen in Bezug auf Frisur, Hautfarbe und Alter zu berücksichtigen, sodass menschliche Gesichter stets richtig erkannt werden.

● Gesichts-Protokollierung in Echtzeit: Die Echtzeit-Protokollierung macht manuelles Abfragen, Identifizieren und Verifizieren einfacher und intuitiver, und auch das Drucken und Anzeigen gestaltet sich dadurch komfortabler.

Der globale Charakter des Internet bildet die Grundlage von ReCons Enterprise- Anwesenheits- und Zutrittskontrollsystem. Aufgrund der B/S-Netzwerkarchitektur zeichnet sich das System durch Vollständigkeit, Sicherheit und Benutzerfreundlichkeit aus. Leistungsstarke Funktionen bürgen für ein Zutrittskontrollsystem, das wirklich intelligent und sicher ist.

Der globale Charakter des Internet bildet die Grundlage von ReCons Enterprise- Anwesenheits- und Zutrittskontrollsystem. Aufgrund der B/S-Netzwerkarchitektur zeichnet sich das System durch Vollständigkeit, Sicherheit und Benutzerfreundlichkeit aus. Leistungsstarke Funktionen bürgen für ein Zutrittskontrollsystem, das wirklich intelligent und sicher ist.